Готово!

Скоро материал придет на указанную электронную почту. Также подписывайте на нас в Facebook

Ok

Детектируем сетевые атаки с PT NAD: результаты пилотных проектов

Как мы пришли к тестированию PT NAD

В текущих реалиях не стоит вопрос о взломе или не взломе информационных систем, стоит вопрос насколько быстро выявим несанкционированную активность и с минимальными потерями восстановим работу, предотвратив критические риски бизнеса.Хакеры могут проникнуть внутрь периметра организаций в том числе и с высоким уровнем зрелости, оснащенности и подготовленности. Здесь нам на помощь приходят продукты класса NTA (Network Traffic Analysis), к которым относится и PT NAD.

Решение захватывает и разбирает весь корпоративный сетевой трафик и выявляет активность внешних и внутренних нарушителей. Используя сырой трафик и метаданные, служба информационной безопасности может выявить компрометацию инфраструктуры, обнаружить следы хакер в сети, проводить расследования и собирать доказательную базу.

Почему мы выбрали PT NAD

Это система глубокого анализа сетевого трафика, которая выявляет атаки как на периметре, так и внутри сети. PT NAD определяет более 85 протоколов, из которых 30 наиболее распространённых разбираются до уровня L7. Разбор протоколов делает сеть прозрачной и помогает аналитикам SOC (Security Operation Center) выявить проблемы ИБ, которые снижают эффективность системы безопасности и способствуют развитию атак.Система определяет скрытые угрозы — например, автоматическое обнаружение попыток злоумышленника проникнуть в сеть и их присутствие в инфраструктуре по множеству признаков. Причем это может быть как определение хакерского инструментария, так и передача данных на сервер атакующих.

Также среди критериев нашего выбора было то, что продукт повышает эффективность работы SOC. PT NAD дает аналитикам полную видимость сети, упрощает проверку гипотез, помогает восстановить хронологию атак и собрать доказательную базу, а также помогает оперативно найти подозрительные сессии, экспортировать и импортировать трафик.

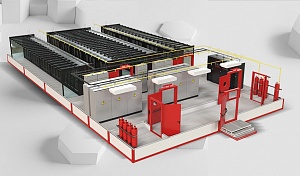

Как работает система

Весь процесс анализа трафика и выявления инцидентов можно разделить на три этапа:- собирается и анализируется сетевой трафик: с помощью продукта разбираются сетевые протоколы, выявляются признаки атак и подозрительное поведение, формируются данные для записей о сессиях и атаках;

- исходная копия трафика в виде файлов формата pcap передается во внутреннее хранилище системы, а записи о сессиях и атаках — во внутреннюю базу данных системы;

- записи анализируются на предмет наличия известных индикаторов компрометации (IoC). В это время пользователь, в свою очередь, может запрашивать сохраненные данные из хранилища через веб-интерфейс.

Продолжение читайте в нашем блоге на Хабр.

Новости по теме

- 15 июля

Как мы решили сделать дороги безопаснее путем внедрения видеоаналитики

Старший руководитель проектов Владимир Каюров рассказал о том, как мы придумали продукт в сфере ИТС для детектирования объектов, установленных на дорогах.

- 27 июля

Хабр: рассказ о том, как мы пилотный проект аттестации тестировщиков запускали

Инженер-тестировщик II категории Алия Токарева в новой статье для Хабр-блога описала пилотный проект оценки тестировщика по его текущим знаниям.

- 11 октября

Биометрия по закону: что нового и есть ли перспективы

В статье для Хабра старший системный инженер Артем Ожегов рассказывает о применении ИС для идентификации и аутентификации с использованием биометрии.

Будьте в курсе новостей

Подпишитесь на рассылку и будьте в курсе наших последних новостей