Готово!

Скоро материал придет на указанную электронную почту. Также подписывайте на нас в Facebook

Ok

Воздушный зазор для бэкапов. Зачем нужен и как работает Air gap

Я работаю в компании-интеграторе, и в числе прочего мы проектируем, внедряем и сопровождаем инфраструктурные решения, в том числе системы резервного копирования. За последние годы мы все чаще сталкиваемся с тем, что бэкапы перестают быть просто ИТ-задачей и становятся полноценным элементом кибербезопасности.

На практике, при целенаправленной атаке под угрозой оказываются не только продуктивные системы, но и сами резервные копии. Если злоумышленник получает доступ к инфраструктуре, он почти всегда пытается уничтожить или зашифровать бэкапы в первую очередь. В таких сценариях классические схемы резервного копирования перестают выполнять свою основную функцию — обеспечивать восстановление.

Один из подходов, позволяющих защитить резервные копии даже при попытке взлома основной инфраструктуры — резервное копирование с воздушным зазором, или air gap backup. Это метод хранения данных, при котором копии размещаются на носителях или системах, изолированных от сети и недоступных для прямого удаленного доступа.

И здесь идея air gap проста: нельзя повредить или украсть то, к чему невозможно подключиться. Несмотря на то, что технологию придумали еще наши деды, она остается актуальной – особенно в условиях роста числа атак. В этой статье разберем, зачем нужен airgap, какие варианты его эксплуатации существуют и каких случаях он действительно оправдан.

Что такое Air gap backup

Система резервного копирования является последней линией защиты данных. Если ничего не помогает – идут за резервными копиями. Но с появлением программ-вымогателей все стало сложнее. Ведь одно дело – авария (электричество, погода, ошибка – не важно), и совсем другое – умный противник, основная цель которого – уничтожение всех ваших данных.

Такой противник обязательно уничтожит и резервные копии, если доберется до них. Получается, что резервные копии теперь тоже надо защищать. Airgapbackup как раз придуман для того, чтобы ваша последняя линия обороны выстояла даже в случае злонамеренного нападения на ИТ-инфраструктуру.

Air gap backup (или резервное копирование с «Воздушным зазором») — это отделение резервных данных от любых общедоступных сетей. То есть создание «воздушной стены» между данными и точками доступа, уязвимыми для хакеров, для изоляции их друг от друга.

Основные преимущества air gap backup:

-

1. защита от атак программ-вымогателей (ransomware);

-

2. предотвращение потери данных и обеспечение непрерывности бизнеса;

-

3. соблюдение требований сompliance и минимизация рисков ответственности.

А есть ли проблема?

Согласно Verizon 2025 Data Breach Investigation Report,

-

—44% нарушений кибербезопасности приходилось на атаки с использованием программ‑вымогателей (ransomware), что на 37% больше, чем в предыдущем году;

-

— медианная сумма выплат злоумышленникам составила $115000;

В принципе, можно и без Verizon сходу припомнить публичные случаи порчи корпоративных данных, в том числе и в крупных отечественных компаниях. Причем потери оцениваются десятками и сотнями миллионов рублей, а целями может являться даже не шантаж или кража данных, а их уничтожение само по себе.

Конечно, air gap не поможет вам предотвратить утечку данных. Но, будучи правильно интегрированным в вашу стратегию резервного копирования (и DR-стратегию), он однажды может спасти вашу компанию.

Как реализовать air gap

Если не погружаться в излишнюю детализацию, есть три пути:

-

— Логическое разделение

-

— Cloud

-

— Физическое разделение

Каждый способ имеет свои плюсы и минусы. Давайте их и рассмотрим.

1. Логическое разделение

Логически изолированные тома хранения могут создаваться с помощью программных разделов и сегментации сети как разновидности виртуализации хранилища.

Самая главная проблема, что такая изоляция наименее безопасна. Ну и, пожалуй, единственный плюс – простота и дешевизна. Могу предположить, что логическое разделение будет уместно как временное обходное решение или в случае если влияние рисков потери данных оценивается невысоко. Вариант реализации – СХД с WORM функционалом.

2. Cloud air gap

Облачные air gap‑решения представляют собой изолированные среды, которые управляются провайдерами сервисов резервного копирования. Организации отправляют резервные данные в облако, после чего провайдер размещает их в неизменяемом хранилище на логически изолированных томах (air-gapped). Такая организация защиты данных обладает всеми плюсами и минусами облачного хранения.

С одной стороны, вы получаете перевод CAPEX в OPEX, частично перекладываете ответственность на провайдера и существенно увеличиваете гибкость и расширяемость решения.

С другой стороны, для организации облачного air gap требуется учесть достаточно много нюансов. Например:

-

— Нормы и требования регуляторов (наличие у провайдера необходимых лицензий).

-

— Ваши политики – ИБ и не только.

-

— Связность и доступность. Что с каналами? Как они защищены?

-

—Тарифы провайдера. Особенно те, что пишут мелким шрифтом. Встречаются довольно неожиданные моменты, вроде платы за траффик DNS.

-

—Ожидаемую и реальную производительность. Они часто отличаются – надо тестировать

-

— Доступность. Записать скорее всего вы сможете быстро. А вот насколько оперативно сможете достать эти данные – часто зависит от тарифа.

Я в 2000-х часто слышал, что облака, это как электричество – воткнул в розетку и получаешь сервис. Так вот в 2026 году уже понятно, что это совсем не так. Для того, чтобы получить эффективный по цене и качеству сервис, его придется спроектировать внедрить и обслуживать.

Как ни странно, облачный air gap я считаю самым сложным технически вариантом «воздушного зазора».

3. Физическое разделение

Физические air gap-решения реализуются путём полного отключения носителей от любых устройств с сетевым подключением. Для физического air gap резервный том нужно извлечь из системы и разорвать все проводные и беспроводные соединения.

Несколько air gap‑томов могут быть связаны между собой проводной или беспроводной связью, но, если к любому из них есть доступ извне, ни один из них нельзя считать действительно изолированным.

Физический можно реализовать двумя способами:

— Отдельные носители

Сюда относятся внешние жёсткие диски, дискеты, ленты. Из этого всего, наверное, только ленты можно считать более-менее зрелым решением. В 2025 году делать архивы в вручную можно разве что дома. И то, если у вас не много данных.

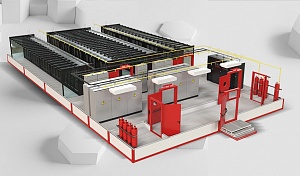

—Специализированные СХДОчевидно, что такие СХД должны в первую очередь отличаться не столько скоростью, сколько ценой за гигабайт и надежностью хранения. Помимо дедупликации и компрессии (must have), должны присутствовать также технологии защиты от выхода из строя как минимум 2 дисков в RAID. А еще крайне желательны мгновенные снимки и механизмы, обеспечивающие сетевую изоляцию, чтобы не заниматься переносом данных вручную.

Резюмирую:

Физические air gap самые простые с технической точки зрения реализации решения. Если вам требуется физический air gap, то у вас есть 2 варианта – ленточное хранение (со всеми плюсами и минусами лент), или СХД с функционалом, который позволит обеспечить надежные и эффективные изоляцию, надежность и при этом оптимальная по стоимости.

Важное в конце

В заключение хочется подчеркнуть следующее.

Air gap backup – это часть политики резервного копирования, которая является частью политики непрерывности бизнеса и катастрофоустойчивости. Она не является ни бэкапом, ни DR-решением, но дополняет и то, и другое.

Air gap СХД – это не Immutable СХД. Immutable СХД обычно основан на технологии WORM (Write Once, Read Many — «один раз записать, много раз прочитать», способе хранения данных, при котором после записи их нельзя изменить или удалить (навсегда или в течение заданного периода). Такие файлы можно просматривать, но нельзя редактировать или перезаписывать.

Ключевое различие между Immutable (WORM) СХД и air gap backup связано не с форматом хранения файлов, а с тем, где и как это хранилище размещено. Данные в резервной копии air gap, как правило, являются неизменяемыми, но само по себе immutable‑хранилище не обязательно изолировано и может находиться на устройстве с сетевым доступом.

А для того, чтобы неизменяемый бэкап считался air‑gapped, он должен быть логически или физически отделен от сети.

Будьте в курсе новостей

Подпишитесь на рассылку и будьте в курсе наших последних новостей