Готово!

Скоро материал придет на указанную электронную почту. Также подписывайте на нас в Facebook

Ok

От уязвимости к защищенности: как определить уровень зрелости сетевой безопасности

По данным последних расследований инцидентов, ключевыми причинами становятся уязвимости в приложениях, ошибки конфигурации сетевого оборудования и компрометация учетных записей, что вновь подтверждает критическую важность защиты периметра и сегментов внутренней сети.

В статье вместе с экспертом ICL Services, руководителем отдела сетевых технологий Олегом Цыгановым детально разберем ключевые компоненты и инструменты обеспечения информационной безопасности, покажем, как самостоятельно диагностировать риски, определить возможные текущие уязвимости в ИБ вашей компании и предоставим рекомендации по действиям в зависимости от текущего уровня зрелости вашей системы.

ТРИ КОМПОНЕНТА ЭФФЕКТИВНОЙ ИБ-ЗАЩИТЫ

На практике эффективная безопасность часто начинается с надежного сетевого периметра. Именно он служит первым и ключевым рубежом обороны, который отражает большую часть атак. Однако даже самые совершенные сетевые СЗИ (межсетевые экраны нового поколения, системы обнаружения и предотвращения вторжений) не работают в вакууме.

Их эффективность напрямую зависит от трех компонентов:

- Персонал: наличие квалифицированных специалистов, которые могут настроить, администрировать и главное — интерпретировать данные с этих систем.

- Процессы: четкие регламенты управления рисками, обновлениями и реагирования на инциденты.

- Технологии: корректно подобранные и внедренные сетевые средства защиты.

-

Люди: организационная структура и ответственность

Уровень защищенности компании напрямую зависит от наличия в компании специалистов, сфокусированных на защите информации, их полномочиях и квалификации.

В некоторых компаниях функции ИБ часто совмещаются с операционными ИT-задачами, что создает конфликт интересов между доступностью и безопасностью. Для таких организаций (с численностью от 200 сотрудников) очень важно провести формальное разделение по зонам ответственности: обеспечение защиты информации и поддержка работы ИТ-инфраструктуры.

Специалист, ответственный за ИБ, должен иметь полномочия и ресурсы на реализацию проектов, связанных с достижением целей в области ИБ, и иметь право голоса при принятии компанией стратегических изменений (один из вариантов как достичь этого описан в следующем блоке). Наиболее эффективным решением становится модель, когда руководитель по безопасности (CISO) входит в топ-менеджмент компании и участвует в принятии ключевых решений организации, связывая их с целями по информационной безопасности.

-

Процессы: от компетентной команды к результатам, как процессы и метрики делают ИБ эффективной

Сильная команда может сделать многое, но без выстроенных процессов, сфокусированных на бизнес-целях компании, ее эффективность резко падает.

Ключ к успеху – сместить фокус с абстрактной «защиты информации» на обеспечение непрерывности ключевых бизнес-процессов.

Для этого рекомендуется совместно с руководством компании выявить ключевые бизнес-процессы, а совместно с владельцами этих процессов определить, какие сбои станут критическими.

Результат – создание матрицы критичности бизнес-процессов, которая для каждого процесса определяет допустимое время простоя, финансовую оценку часа простоя, ключевые ИТ-активы и сервисы, от которых зависит работа процесса.

Таким образом, матрица переведет язык ИБ на язык бизнеса и станет основой для всех дальнейших решений.

Примеры из практики:

Отрасль

Бизнес-последствие

Задача ИБ (вместо абстрактной «защиты»)

Конкретные меры ИБ

Логистика

Штрафы от перевозчиков, нарушение SLA, миллионные убытки

Обеспечить 99.95% доступности систем WMS

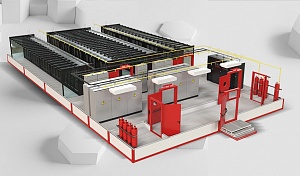

MFA для внешних пользователей, микросегментация сети ЦОД

Ритейл

Пустые полки, потеря продаж и лояльности клиентов

Защитить каналы интеграции и данные о запасах

Защита API-шлюзов (mTLS, WAF), мониторинг аномалий в SIEM

Промышленность

Срыв сменного задания, простой стоимости сотни тыс. рублей/час

Изолировать OT-среду от ИT-угроз

Сегментация ИT/OT (IEC 62443), контроль доступа к ICS, мониторинг контроллеров

Когда политики безопасности и архитектура защиты подчиняются не технологическим трендам, а конкретным бизнес-метрикам, информационная безопасность перестает быть статьей затрат. Она превращается в стратегический инструмент управления рисками, который снижает операционные риски и защищает выручку, повышает эффективность расходов на ИБ, фокусируя их на главном, а также демонстрирует измеримую ценность для руководства компании.

-

Технологии: как выбрать инструменты защиты, не потратив бюджет впустую?

Выбор средств защиты информации часто напоминает блуждание в лабиринте: сотни вендоров, сложные аббревиатуры и убедительные продавцы.

Стандартный подход – составить длинный список рекомендуемых технических средств защиты информации (NGFW, EDR, SIEM, PAM и т.д.). Но такой способ не дает ответа на главный вопрос: какие инструменты действительно критичны для защиты вашего бизнеса?

Поэтому следует выбирать технические СЗИ по принципу business-driven security: карта критичных бизнес-процессов → цели ИБ → конкретные меры ИБ → технические СЗИ для исполнения выбранных мер.

Для малого бизнеса без критичных данных или сложной ИT-инфраструктуры часто достаточно «базового набора»:

- корпоративный антивирус,

- встроенный в маршрутизатор межсетевой экран,

- надежная система резервного копирования.

Для компаний, работающих с персональными данными, финансами или интеллектуальной собственностью, «базового набора» категорически недостаточно.

Здесь необходим расширенный набор средств защиты, сфокусированный на сетевом периметре и данных. Приоритетными становятся:

- сертифицированные межсетевые экраны (NGFW) для контроля входящего и исходящего трафика;

- системы обнаружения и предотвращения вторжений (IDS/IPS) для анализа угроз внутри сети;

- системы двухфакторной аутентификации (MFA) для блокировки несанкционированного доступа.

Тем не менее, многие совершают ключевую ошибку – приобретают дорогое решение, но при этом не имеют ресурсов на его настройку и мониторинг.

Технологии должны работать в связке, образуя единый защитный контур. Для этого, нужно начать не с выбора вендоров, а с анализа ваших ключевых бизнес-процессов. Инвестировать, в первую очередь, в те сетевые СЗИ, которые защитят ваши самые критичные активы, и убедится, что у вас есть план по их операционной эксплуатации – силами своей команды или с помощью управляемого сервиса.

-

Уровень: Минимальный

На данном уровне компании часто ограничиваются формальным подходом к защите данных, где безопасность реализуется «по факту» возникновения инцидентов.

Технические средства либо отсутствуют, либо используются минимально – антивирусные программы работают без централизованного обновления, сети не сегментированы, а двухфакторная аутентификация не применяется. В таких условиях критические системы становятся легкой мишенью для злоумышленников, а риски блокировки операций и масштабных утечек данных превращаются в постоянную угрозу.Первые шаги к улучшению ситуации включают установку базовых средств защиты: антивируса, фаервола, сегментации сети.

Необходимо провести инвентаризацию оборудования и оценку актуальных угроз, а также назначить ответственного за ИБ, даже если эти функции будут совмещены с другими обязанностями.

-

Уровень: Структурный

Здесь начинается формализация процессов управления безопасностью: разрабатываются политики, внедряются ролевые модели доступа, автоматизируются отдельные процессы мониторинга.

Однако формальное наличие документов еще не гарантирует их реальное исполнение – политики часто соблюдаются частично, а видимость происходящего в корпоративной сети остается ограниченной. Также среди рисков – внутренние угрозы, связанные с доступом сотрудников к чужим сегментам.

Ключевыми задачами здесь становятся регулярное обучение персонала и создание базовой автоматизации реагирования на инциденты.

-

Уровень: Управляемый

Защита информации превращается в измеримый и управляемый процесс, тесно связанный с бизнес-целями компании. Организация начинает системно анализировать риски, настраивать защитные механизмы в соответствии с операционными потребностями, оценивать эффективность принимаемых мер.

Тем не менее, необходимо обеспечить полную интеграцию разрозненных систем защиты, усилить контроль над подрядчиками, разработать понятные бизнесу KPI безопасности.

Особое значение приобретает соответствие регуляторным требованиям, создание сценариев реагирования на инциденты, подготовку к внешним сертификациям.

-

Уровень: Бизнес-ориентированный

Данный уровень зрелости характеризуется полной интеграцией вопросов ИБ в стратегию развития компании. Автоматизированные платформы мониторинга позволяют обнаруживать и нейтрализовывать угрозы в режиме, близком к реальному времени.

Однако и здесь организацию подстерегают новые вызовы: изощренные целевые атаки (APT), а также внутренние угрозы от привилегированных пользователей.

Для поддержания защиты требуются инвестиции в развитие SOC-центров, proactive threat hunting (проактивный поиск угроз) и системы киберразведки. Кроме того, важно проводить обновление архитектуры ИБ в зависимости от изменений бизнес-модели, а вопросы управления рисками решать на уровень совета директоров.

КАК ОПРЕДЕЛИТЬ УРОВЕНЬ ЗРЕЛОСТИ СЕТЕВОЙ БЕЗОПАСНОСТИ

Насколько эффективно в организации применяются технические, организационные и кадровые аспекты по обеспечению информационной безопасности, отражает готовность компании к эффективным действиям в области информационной безопасности. Эту характеристику можно условно обозначить термином «уровень зрелости компании».

Уровень зрелости системы информационной безопасности определяется тем, насколько слаженно и эффективно работают в компании технические средства, организационные процедуры и команда специалистов.

Важно понимать, что не каждой организации необходим максимально возможный уровень защиты. Достижимый и достаточный уровень зрелости ИБ напрямую зависит от масштаба бизнеса, отрасли, объемов обрабатываемых данных и, что ключевое, от приемлемого для компании уровня риска.

Эволюция защиты строится по принципу пирамиды: каждый следующий уровень не отменяет предыдущий, а дополняет его более сложными и комплексными механизмами. Переход на новую ступень требует не только инвестиций в технологии, но и зрелости бизнес-процессов, а главное – осознанного понимания, что потенциальные убытки от киберинцидентов будут превышать стоимость дальнейшего усиления безопасности.

Для малого бизнеса с невысокой вероятностью киберрисков экономически оправдано оставаться на базовом уровне: использование штатного межсетевого экрана, антивируса и регулярное резервное копирование уже существенно снижают большинство распространенных угроз.

Для среднего бизнеса, работающего с персональными или финансовыми данными, необходим более высокий уровень зрелости, который включает выделенные сетевые СЗИ (NGFW, IPS), MFA и регламентированные процессы. Для многих компаний вполне достаточно этого набора мер для комфортной и безопасной работы.

Крупные компании из регулируемых отраслей (финансы, телеком, госсектор) закономерно стремятся к максимальному уровню зрелости, внедряя продвинутые практики: микросегментацию, SOC, автоматизированное реагирование (SOAR) и управление уязвимостями. Для них стоимость простоя или штрафы за несоответствие требованиям регуляторов многократно превышают инвестиции в ИБ.

Универсального решения для всех компаний не существует – важно остановиться на том уровне защиты, который полностью покрывает ключевые риски вашего бизнеса и соответствует его кадровым и финансовым возможностям.

Задача руководства – найти этот баланс между стоимостью владения системой ИБ и потенциальными финансовыми и репутационными потерями.

КОРОТКО О ГЛАВНОМ: ИЛИ САМОЕ ВАЖНОЕ О КАЖДОМ УРОВНЕ ЗРЕЛОСТИ

Рассмотрим подробнее все уровни зрелости, их характеристики и рекомендации для повышения информационной безопасности:

ЗАКЛЮЧЕНИЕ

Важно понимать, что информационная безопасность – не разовое мероприятие, а непрерывный процесс. Угрозы постоянно эволюционируют, и системы защиты должны развиваться вместе с ними. Регулярные аудиты, обновление политик безопасности и обучение персонала – все это должно стать частью корпоративной культуры. Компании, которые рассматривают безопасность не как затраты, а как неотъемлемую часть бизнес-стратегии, получают значительное конкурентное преимущество и надежную защиту в цифровом мире.

Если сегодня вы затрудняетесь определить, к какому уровню зрелости сетевой безопасности соответствует ваша компания,

то исправить это можно легко, пройдя короткий ТЕСТ.

Вы получите четкие рекомендации и сможете посмотреть на свою ИБ-стратегию с новой стороны.

Будьте в курсе новостей

Подпишитесь на рассылку и будьте в курсе наших последних новостей