Готово!

Скоро материал придет на указанную электронную почту. Также подписывайте на нас в Facebook

Ok

Как детектировать сетевые атаки: результаты пилотных проектов в 2021 г.

- Анатолий, расскажите, почему возникла потребность протестировать решение PT NAD?

Хакеры могут проникнуть внутрь периметра в том случае, если ПО не обновляется. Их активность можно и нужно выявлять по активности в трафике как можно быстрее. Справиться с этим могут продукты класса NTA (Network Traffic Analysis), к которым относится PT NAD. Данное решение предназначено для обнаружения следов компрометации в сети и расследования атак. PT NAD захватывает и разбирает весь корпоративный сетевой трафик и выявляет активность внешних и внутренних нарушителей. Используя сырой трафик и метаданные, служба информационной безопасности может выявить компрометацию инфраструктуры, обнаружить следы хакера в сети, проводить расследования и собирать доказательную базу.

Во время пилотных проектов с помощью PT NAD были обнаружены подозрительные сетевые активности, которые помогли оценить эффективность работы ИТ-систем у каждого клиента.

- Какие преимущества есть у PT NAD?

Это система глубокого анализа сетевого трафика, которая выявляет атаки как на периметре, так и внутри сети. PT NAD определяет более 85 протоколов, из которых 30 наиболее распространённых разбираются до уровня L7. Разбор протоколов делает сеть прозрачной и помогает аналитикам SOC (Security Operation Center) выявить проблемы ИБ, которые снижают эффективность системы безопасности и способствуют развитию атак.

Система определяет скрытые угрозы. Например, автоматическое обнаружение попыток злоумышленника проникнуть в сеть и их присутствие в инфраструктуре по множеству признаков. Это может быть как определение хакерского инструментария, так и передача данных на сервер атакующих.

Еще одним преимуществом продукта является то, что он повышает эффективность работы SOC. PT NAD дает аналитикам полную видимость сети, упрощает проверку гипотез, помогает восстановить хронологию атак и собрать доказательную базу. Также помогает оперативно найти подозрительные сессии, экспортировать и импортировать трафик.

- Какая схема работы с PT NAD?

PT NAD анализирует сетевой трафик и выявляет события информационной безопасности в несколько этапов. На первом этапе собирается и анализируется сетевой трафик: с помощью продукта разбираются сетевые протоколы, выявляются признаки атак и подозрительное поведение, формируются данные для записей о сессиях и атаках. Далее исходная копия трафика в виде файлов формата pcap передается во внутреннее хранилище системы, а записи о сессиях и атаках — во внутреннюю базу данных системы, где анализируются на предмет наличия известных индикаторов компрометации (IoC). Пользователь, в свою очередь, может запрашивать сохраненные данные из хранилища через веб-интерфейс.

- Какие в целом результаты получились? Какие атаки были выявлены и какие рекомендации были предоставлены?

Общее количество инцидентов, которое в среднем приходилось на одну организацию — 9.6 К, из которых атаки высокой опасности — 3.7 К, средней опасности — 5.9 К.

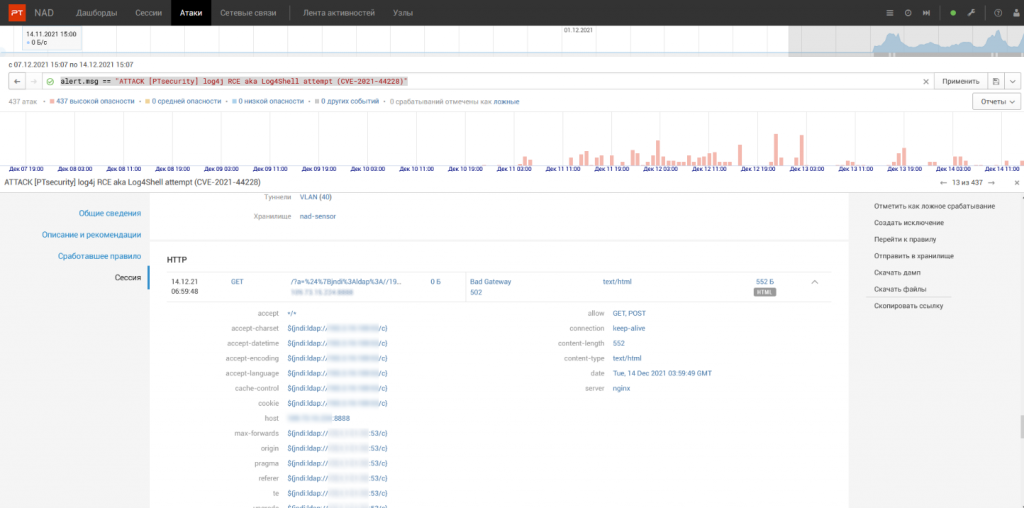

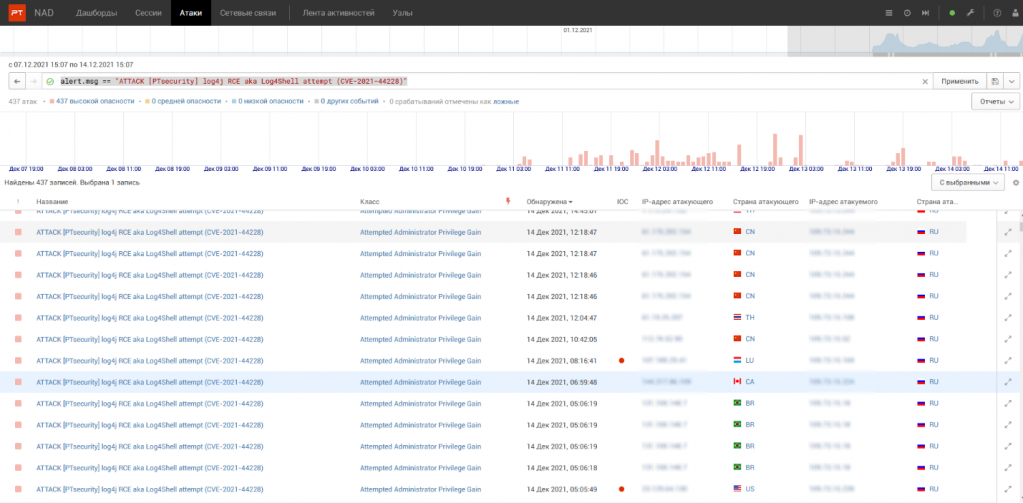

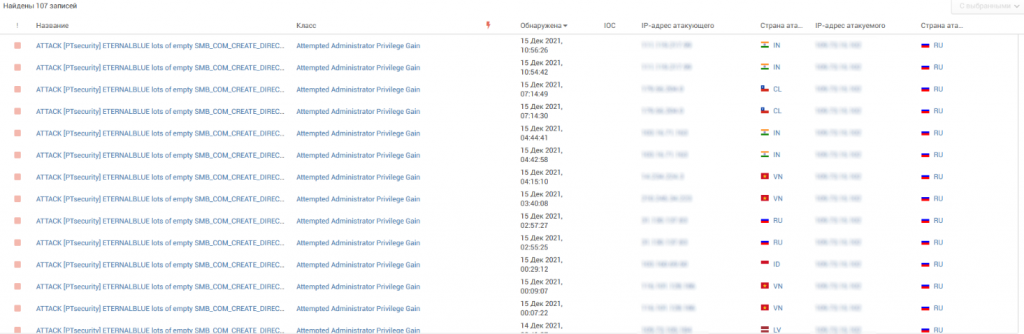

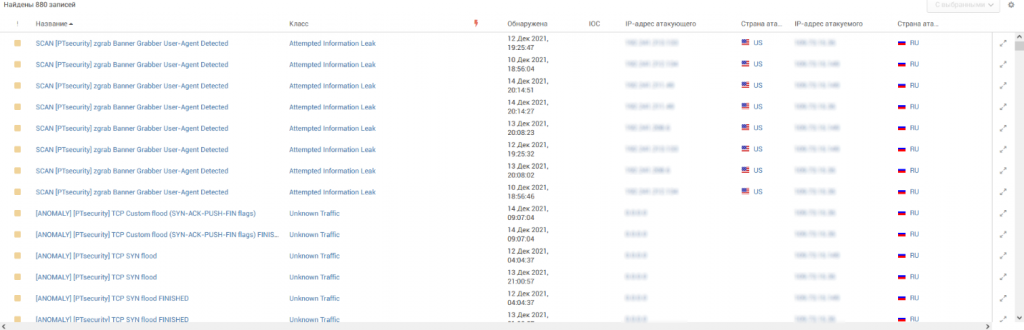

Среди часто выявленных сценариев — уязвимость CVE-2021-44228 в библиотеке Apache Log4j (Рисунок 1, Рисунок 2). Она представляет собой уязвимость удаленного выполнения кода (Remote Code Execution, RCE). Если злоумышленнику удается проэксплуатировать её на уязвимом сервере, то у него появляется возможность выполнить произвольный код и в перспективе получить полный контроль над атакуемой ИТ-системой. Чтобы устранить такую уязвимость необходимо вовремя устанавливать последние обновления с сайта производителя.

Рисунок 1. Зафиксированы множественные атаки на внешние ресурсы компании

Рисунок 1. Зафиксированы множественные атаки на внешние ресурсы компании

Рисунок 2. Зафиксированы множественные атаки на внешние ресурсы компании

Рисунок 2. Зафиксированы множественные атаки на внешние ресурсы компании

Следующий сценарий — обнаружение подключения к узлам сети TOR, исходящие из внутренней сети (Рисунок 3). Данная сетевая активность может быть следствием работы вредоносного ПО или действий злоумышленников, а сама сеть TOR может использоваться для скрытой передачи конфиденциальных данных. Чтобы предотвратить такие сетевые подключения, необходимо выполнять проверку узла с целью установки источника данной сетевой активности и организовывать разграничение прав локальных пользователей.

Рисунок 3. Подключение узла к TOR

Рисунок 3. Подключение узла к TOR

Другой сценарий атаки — обход политик межсетевого экрана (МСЭ). В частности, мы обнаруживали исходящий сетевой трафик на 53 порт, когда данные внутри пакетов не являлись DNS-запросами. Именно такую технику часто используют для обхода политик ограничения трафика, применённых на межсетевых экранах. Обычно исходящий трафик ограничивается несколькими портами (чаще всего 80, 443, 53), поэтому злоумышленники могут использовать их, чтобы пройти проверку на МСЭ. Данную активность порождает антивирус от китайской компании 360 Total Security. Предположительно, таким образом, они передают зашифрованную телеметрию.

Рисунок 4. Обход политики МСЭ

Рисунок 4. Обход политики МСЭ

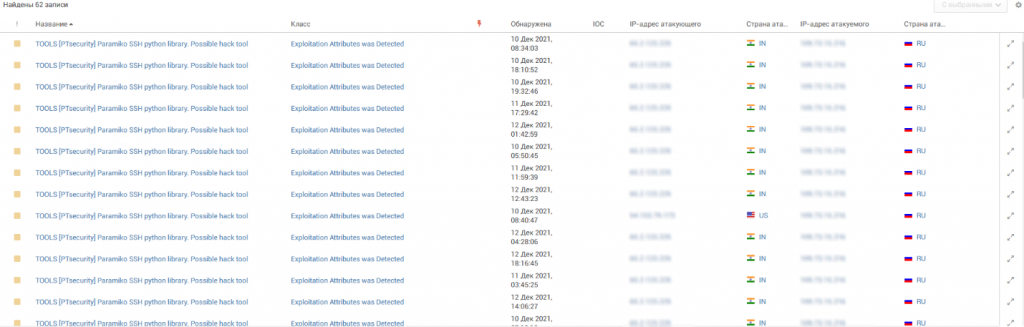

И еще одна атака, о которой стоит рассказать — использование библиотеки для работы с протоколом SSH. Например, мы зафиксировали использование библиотеки paramiko для языка python. Данная библиотека автоматизирует использование протокола SSHv2, обеспечивая как клиентский функционал, так и серверный. При этом мы знаем, что администраторы чаще всего используют готовые утилиты для удалённого администрирования по SSH. В нашем же случае мы зафиксировали именно работу скрипта. Однозначно сказать нельзя легитимный ли это скрипт для администрирования или часть инфраструктуры нарушителя, например, часть SSH-туннеля (Рисунок 5). В таких случаях необходимо проводить расследование и проверять данную активность на легитимность на самом хосте.

Рисунок 5. Нелегитимное использование библиотеки для работы с протоколом SSH

Рисунок 5. Нелегитимное использование библиотеки для работы с протоколом SSH

- Всем ли компаниям подойдет это решение?

В последние два года интерес наших клиентов к решениям класса NTA быстро растет, так как их функционал позволяет добиваться хороших результатов. Благодаря NTA службы информационной безопасности могут выявлять атаки не только на периметре, но и внутри сети, отслеживать ошибки сетевой инфраструктуры, нарушение корпоративных политик ИБ, инициировать расследование инцидентов. Это важно для любой компании, в какой бы отрасли она ни работала. Поэтому мы готовы показать и протестировать PT NAD под индивидуальный запрос любого заказчика.

Наши эксперты готовы оперативно проконсультировать вас по всем доступным решениям. Для этого напишите нам на почту pr@icl-services.com.

Новости по теме

- 1 марта

Наиболее вероятные угрозы и современные защитные механизмы данных в 2022 году

О самых распространённых угрозах и ИБ-трендах в 2022 году рассказал руководитель центра управления кибербезопасностью ICL Services Антон Тарарыков.

- 25 марта

Экспертным мнение об особенностях работы ЦОД в России в условиях ограничений и тенденциях на рынке дата-центров поделился руководитель комитета по инновациям ICL Services Тимур Кайданный.

- 7 апреля

Руководители ГК ICL номинированы на конкурс ИТ-лидеров России

Рейтинг «Топ-100 ИТ-лидеров», впервые организованный ИТ-сообществом Global CIO, призван определить руководителей, которые вносят большой вклад в развитие отечественной ИТ-отрасли.

- 25 апреля

Проект ГК ICL стал финалистом всероссийского акселератора дорожной отрасли

Проект «Road Object detection» стал финалистом всероссийского акселератора, направленного на поиск технологических инновационных проектов для дорожной отрасли страны.

- 26 апреля

Представители ГК ICL на форуме Made in Kazan

В Казани прошел форум Made in Kazan, где обсуждалось развитие бизнеса в новых экономических условиях. В мероприятии приняли участие руководитель ГК ICL Виктор Дьячков и руководитель комитета по инновациям ICL Services Тимур Кайданный.

- 2 мая

Импортозамещение и цифровая безопасность: как бизнесу выбрать альтернативу

Рассказали о том, какие советы можно дать бизнесу для защиты ИБ-инфраструктуры в условиях резко усилившегося санкционного давления.

- 19 мая

Пентест и аудит ИБ-инфраструктуры Датабанка

Рассказали, как проверить киберустойчивость и защитить бизнес от проникновения на примере кейса ICL Services для Датабанка.

- 25 мая

Как противодействовать мошенничеству в банковской сфере: советы банкам и клиентам

Рассказали, как не попасть на удочку к злоумышленникам и какие существуют пути противодействия преступникам.

- 15 июля

Как мы решили сделать дороги безопаснее путем внедрения видеоаналитики

Старший руководитель проектов Владимир Каюров рассказал о том, как мы придумали продукт в сфере ИТС для детектирования объектов, установленных на дорогах.

- 27 июля

Хабр: рассказ о том, как мы пилотный проект аттестации тестировщиков запускали

Инженер-тестировщик II категории Алия Токарева в новой статье для Хабр-блога описала пилотный проект оценки тестировщика по его текущим знаниям.

Будьте в курсе новостей

Подпишитесь на рассылку и будьте в курсе наших последних новостей